windows10 가상머신 생성

마이크로소프트 홈페이지에서 windows10 설치 미디어 만들기 다운로드를 눌렀다.

iso 파일을 만들었다.

여기서 하이퍼바이저 플랫폼을 키면 된다고 하는데 켜져 있는 상태이다...

일단 급한대로 윈도우7으로 진행했다.

본가에 가서 버추얼박스가 진행되는 다른 노트북으로 진행해보겠다...

동적 분석

- 실행 중인 프로그램의 행동을 관찰하여 악성코드, 소프트웨어 오류, 성능 문제 등을 분석하는 방법

- 프로그램이 실행되면서 발생하는 실제 행위를 관찰할 수 있으므로 코드 내부의 숨겨진 동작이나 조건부 실행 부분도 파악할 수 있다.

동적 분석 목적

- 악성코드의 실제 행동 분석: 악성코드가 실행되면서 어떤 파일을 생성하거나 네트워크에 접근하는지 레지스트리나 시스템 설정을 변경하는지 등의 동작을 파악할 수 있다.

- 오류 및 성능 문제 분석: 소프트웨어가 실행 중에 발생하는 오류나 성능 저하 문제를 발견하고 개선점을 찾을 수 있다.

- 위험성 평가 및 대응 전략 수립: 악성코드의 실제 공격 방법을 이해하여 보안 대응 전략을 수립하는 데 도움이 된다.

동적 분석 방법

가상 환경 사용

- 가상 머신이나 샌드박스 환경에서 분석 대상 프로그램을 실행하여 시스템에 미치는 영향을 분석한다.

디버거 사용

- 디버거를 사용하여 프로그램의 실행 과정을 단계별로 따라가며 분석한다. 디버거를 통해 메모리 상태, 레지스터 값, 함수 호출 등을 관찰할 수 있다.

- OllyDbg, x64dbg와 같은 디버거가 동적 분석에 자주 사용된다.

네트워크 분석

- 악성코드가 외부 서버와 통신을 시도할 때, 이 네트워크 트래픽을 분석하여 서버와의 통신 내용, 프로토콜, 데이터 전송 여부 등을 파악한다.

- Wireshark, Fiddler와 같은 네트워크 트래픽 캡처 도구가 사용된다.

API 모니터링

- 프로그램이 호출하는 API 함수를 모니터링하여, 파일 생성, 프로세스 시작, 레지스트리 변경 등의 시스템 자원 접근을 파악할 수 있다.

- API Monitor, Procmon (Process Monitor) 같은 도구를 사용하여 분석한다.

메모리 덤프

- 악성코드의 실행 중 메모리 덤프를 생성하여, 프로그램이 메모리에 저장하는 데이터를 분석한다. 암호화된 데이터를 복호화하거나, 실행 중에 로드된 라이브러리와 변수를 파악하는 데 유용하다.

- Volatility, DumpIt 등의 도구가 메모리 분석에 사용된다.

Emotet(이모텟)

- 뱅킹 트로이목마로 시작하여 주로 이메일을 통해 확산되는 트로이 목마로 정상 이메일처럼 보이게 가장하여 사용자가 악성파일 클릭하도록 유도한다.

– 트로이 목마를 업데이트하고 기본적으로 시스템에 액세스한 다음 운영자가 추가 페이로드를 다운로드할 수 있도록 하는 악성코드 유형인 로더로 작동하도록 구성한다.

이모텟의 공격 단계

- 감염: 사용자가 악성 이메일의 첨부 파일을 열거나 링크를 클릭하면 이모텟이 설치된다.

- 확산: 감염된 시스템은 네트워크를 통해 다른 시스템으로 악성코드를 퍼뜨린다.

- 악성코드 다운로드: 이모텟은 C&C(Command and Control) 서버와 통신하여 추가 악성코드를 다운로드한다. 이 추가 악성코드는 랜섬웨어, 정보 탈취 악성코드, 트로이목마 등일 수 있다.

- 정보 탈취 및 손상: 감염된 시스템에서 다양한 정보를 탈취하거나, 데이터를 암호화하여 몸값을 요구하는 랜섬웨어 공격이 발생할 수 있다.

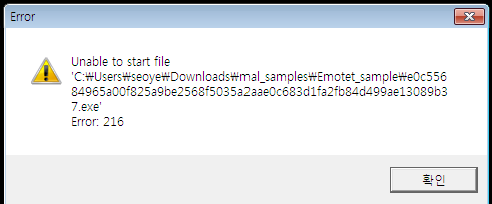

현재 윈도우 7이 32비트라서 64비트 파일이 돌아가지 않는다...

윈도우 10 가상머신 해결하면 다음 진행을 해야겠다..