이전에 환경 구축을 해놓았고 도커를 실행했다.

BurpSuite를 실행했고, WebGoat가 8080 포트를 기본으로 사용하기 때문에 충돌 방지를 위하여 포트 번호를 8888로 수정했다.

BurpSuite: 웹 애플리케이션의 보안을 테스트하고 분석하는 데 사용되는 통합 플랫폼

이제 BurpSuite에서 내장 브라우저를 열고 127.0.0.1:8080/WebGoat를 입력했다.

intercpet를 on 상태로 뒀을 때는 모든 HHTP 요청을 Burp Suite가 가로채기 때문에 로그인 페이지로 넘어가지 않는다.

intercept를 off로 두면 로그인 페이지로 넘어간다.

로그인을 임의의 값으로 해봤다.

Requset에 내가 입력한 값이 남는 것을 볼 수 있다.

Hijack a session

다음 Hijack a session 실습을 진행했다.

웹고트는 내 아이디로 로그인을 하였다.

계정은 임의의 값을 넣어 엑세스를 요청했다.

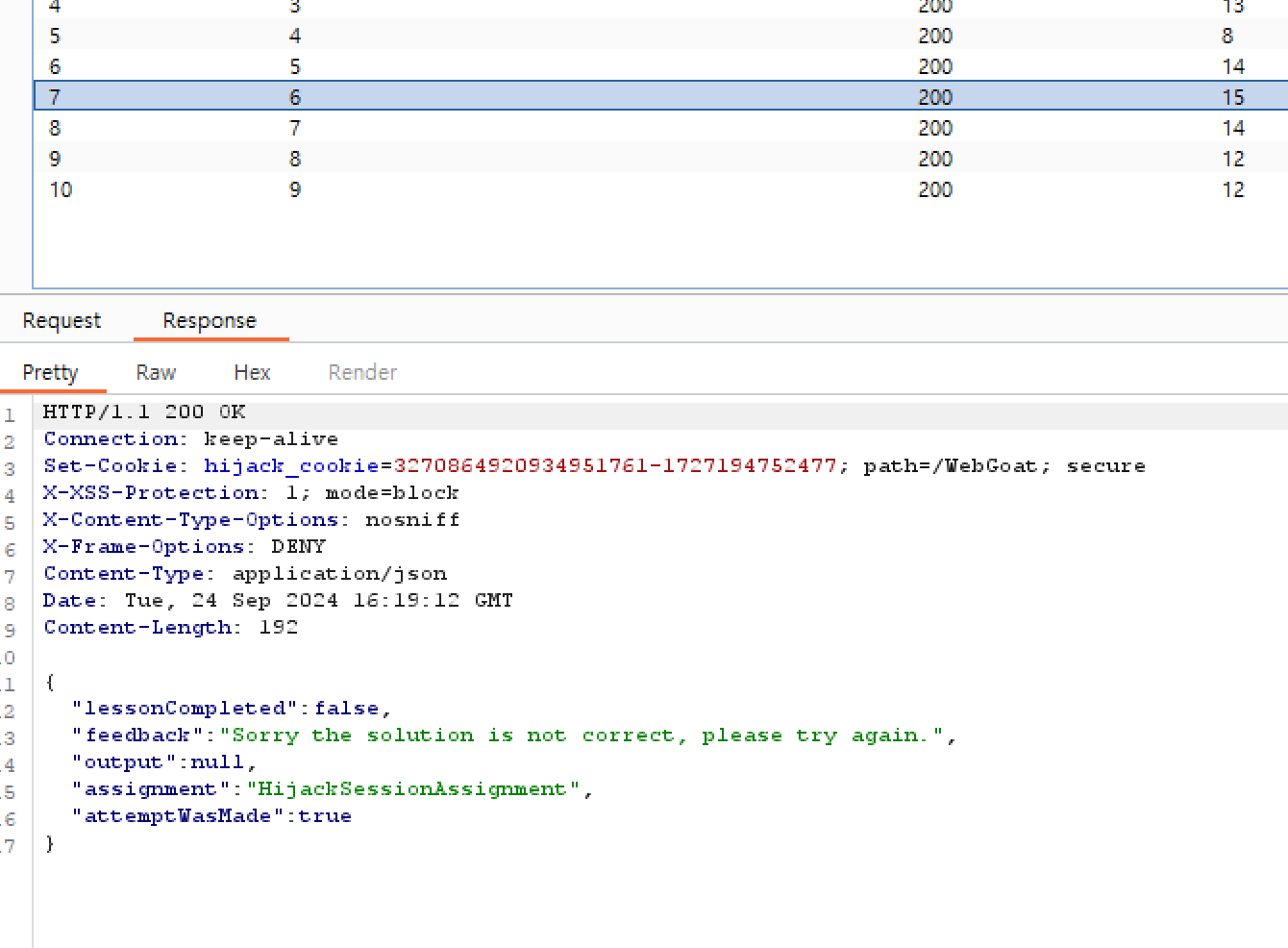

클라이언트와 서버 간 중개자 역할을 하는 서버인 프록시에서 HTTP history를 보면 login URL이 있고,

여기서 내가 입력한 임의의 아이디와 비밀번호, response 영역에서 Set-Cookie 값을 볼 수 있다.

우클릭 후 send to interuder를 클릭했다.

이게 뭔데?

interuder에서 positions를 보면 감싸줘야됨

패스워드만 감싸줌

Payloads 값을 이와 같이 설정함

계속 1씩 증가하다가 역시 2가 증가한걸 볼 수 있음

이 사이에 누군가 요청을 보낸거임

759 - 761

2111 -2477

이 사이 값으로 유추가 되는거임

앞 사잇값으로 설정하고 뒤에는 맨 뒷자리로 설정

여기 수정하고 다시 공격

성공