먼저 Volatility를 다운 받는다.

https://drive.google.com/file/d/13KhjlrVkPLUlkEytp8jzWD1eaAhl6-q_/view(다운로드 링크)

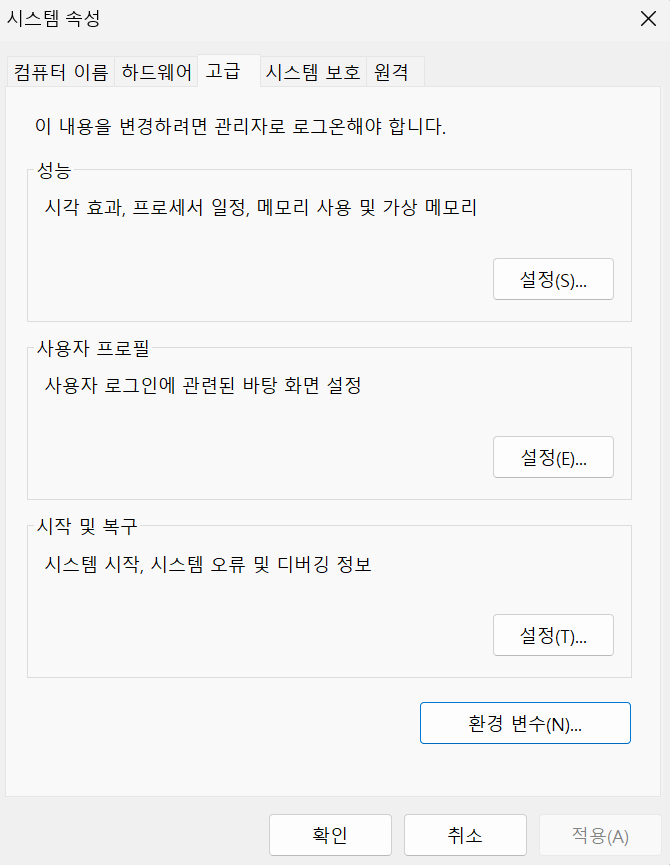

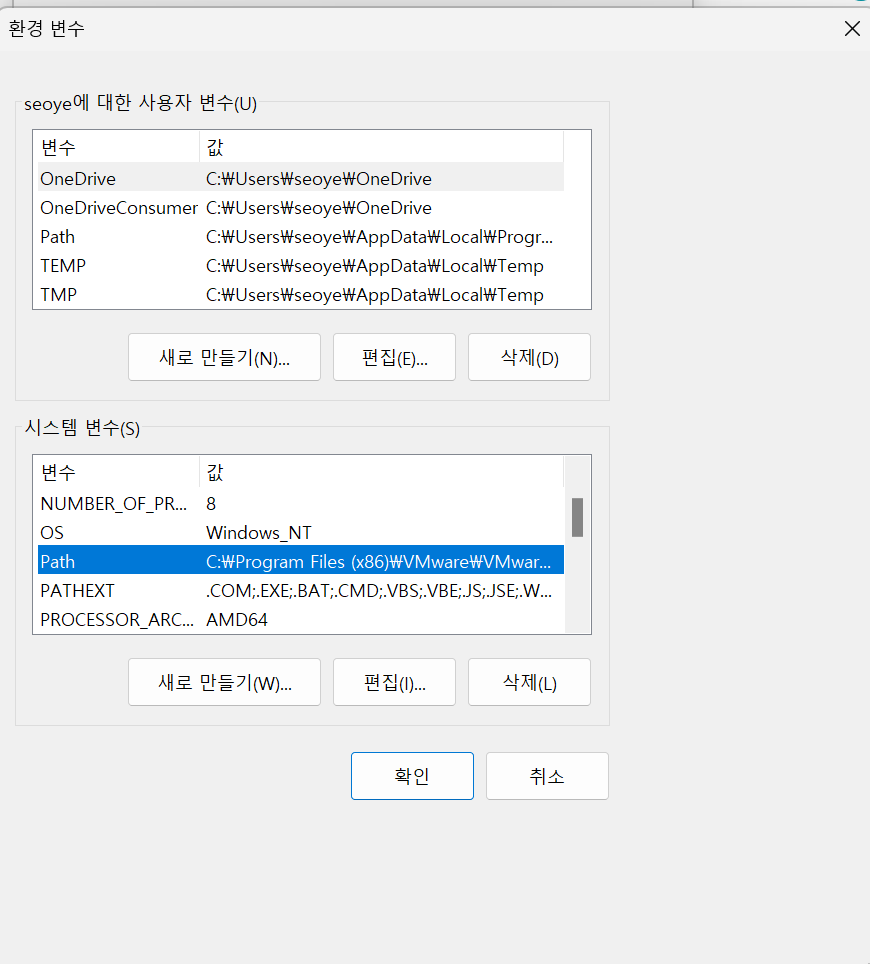

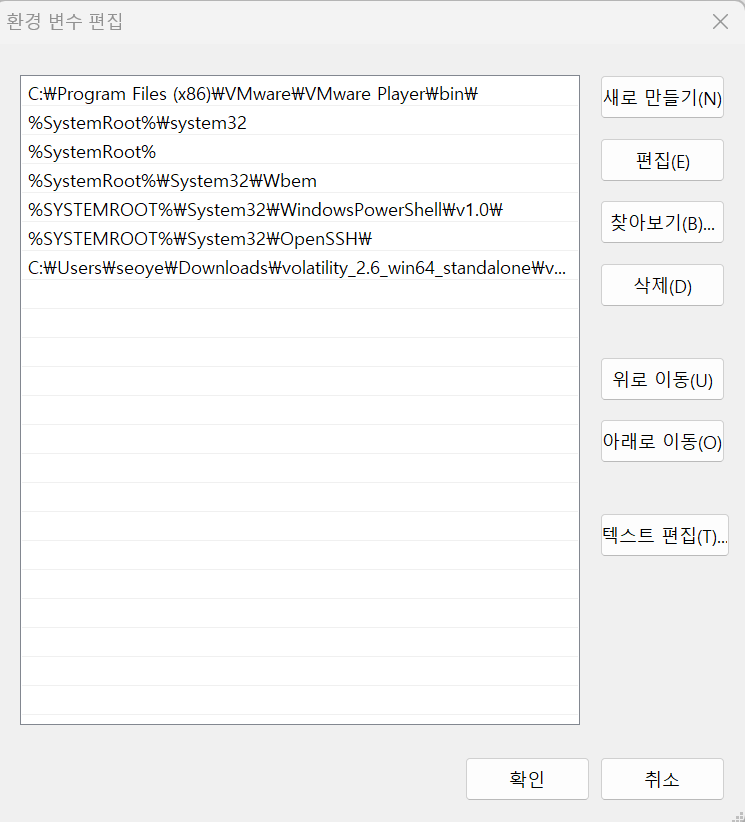

Volatility를 어떤 경로에서도 접근할 수 있도록 시스템 환경변수를 편집해야 한다.

시스템 환경변수 편집

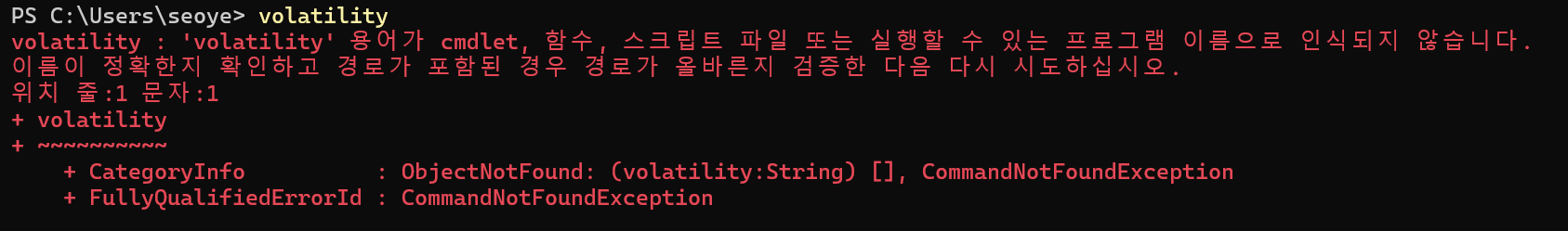

분명 제대로 따라했는데 실행이 안된다...

몇 번을 다시 해봤는데도 안 돼서 스터디 시간에 도움을 요청해야겠다.

일단 할 수 있는 것만 듣고 내용을 정리했다.

windows terminal은 이미 있어서 다운 받는 절차는 생략했다.

없으면 마이크로소프트 스토어에서 다운 받으면 된다.

Volatility

- 메모리 포렌식 도구로 오픈소스. CLI 인터페이스

- 버전 3까지 있지만 2를 많이 사용

명령어 정리

- imageinfo: 메모리 덤프의 운영체제를 식별

프로세스 검색

-pslist: 시간 순서대로 보여줌

-psscan: 숨겨진 프로세스 출력 가능

-pstree: PID, PPID 기준으로 구조화하여 보여줌

-psxview: pslist, passcan을 포함한 도구들의 결과를 한 눈에 볼 수 있음

네트워크 분석

-netscan

: windows 7 이상

: TCP, UDP 프로토콜로 이루어지는 모든 통신을 조회해줌 / IPv4, IPv6 (인터넷 주소 체계) 에 대한 것까지 지원해줌

: 소켓을 열고 있는 상태가 Listening, 소켓이 열려서 통신 중인 상태가 Established, 소켓이 닫힌 상태가 closed

-connections

: windows 7 미만

: 현재 연결된 TCP 통신에 대한 정보 (Established 상태만 출력한다고 보면 됨)

-Sockes

:windows 7 미만

: TCP, UDP를 포함한 모든 프로토콜을 출력

: 현재 Listening 상태에 있는 소켓을 출력

CMD 분석

: cmdscan, consoles: 콘솔에 입력한 값들을 볼 수 있음

: cmdline: 프로세스가 실행될 때의 인자값을 확인할 수 있음

파일 분석 및 덤프

- filescan: 메모리 내에 존재하는 모든 파일들의 리스트 출력

-dunpfiles: 파일을 덤프. 옵션으로 메모리 주소, 프로세스 줄 수 있음

프로세스 세부 분석

- memdump: 특정 프로세스의 메모리 영역을 덤프 -> strings 사용

- procdump: 프로세스의 실행 파일을 추출

악성 프로그램 식별

- virustotal을 주로 사용

- windows Defender도 정확한 편

Volatility Cridex 정리

- 운영체제 식별

- 프로세스 검색

- 네트워크 분석

- CMD 분석 -> 결과 없음

- 파일 분석 및 덤프

- 프로세스 세부 분석

Cridex 추가 분석 가능한 부분들

- explorer.exe 프로세스 분석

- IP 추적 -> Whois 조회

- 레지스트리 추출 -> 자동 실행 관련 분석

- explorer.exe 메모리 덤프 내부에 웹페이지 소스코드 (HTML) 분석