https://ieeexplore.ieee.org/abstract/document/9116392

Testing IoT Security: The Case Study of an IP Camera

While the Internet of Things (IoT) applications and devices expanded rapidly, security and privacy of the IoT devices emerged as a major problem. Current studies reveal that there are significant weaknesses detected in several types of IoT devices moreover

ieeexplore.ieee.org

연구 배경

- IoT 기기와 응용프로그램이 급속도로 증가하면서 보안과 개인정보 보호가 주요 문제로 대두됨

- 현재 많은 IoT 기기들에서 심각한 보안 취약점이 발견되고 있으며, 일부 경우에는 보안 메커니즘이 아예 없는 상황

- 사용자들이 자신의 민감한 정보가 IoT 기기에 의해 지속적으로 수집되고 있다는 사실을 모르는 경우가 많음

연구 목적

- IP 카메라의 보안 취약점을 심층적으로 조사하고 분석

- Kali Linux 침투 테스트 플랫폼을 사용하여 실제 취약점이 사용자의 보안과 프라이버시에 미치는 영향을 실증적으로 검증

연구 방법

- "Intelligent Onvif YY HD" IP 카메라를 대상으로 실제 보안 테스트 수행

- Kali Linux의 다양한 보안 테스트 도구들을 활용하여 취약점 분석

Introduction

IoT의 정의와 현황

- IoT는 수십억 개의 지능형 기기들이 연결된 차세대 인터넷 시스템

- 물리적 구성요소들이 사람의 개입 없이도 상호작용 가능

- 감시 시스템, 의료, 스마트 환경, 제조 등 다양한 분야에서 활용

IoT의 주요 과제

- 현재 IoT 기술은 초기 단계에 있으며 여러 기술적 과제 존재

- 보안이 가장 심각한 문제점으로 지적됨

IP 카메라의 일반적인 보안 취약점

- 기본 로그인 자격증명 사용

- 추측하기 쉬운 비밀키

- 취약한 비밀번호 정책

- 낮은 수준의 암호화 또는 암호화 없는 데이터 전송

연구 방법

"Intelligent Onvif YY HD" IP 카메라를 대상으로 실제 검사 수행

다음 단계로 테스트 진행

- 시스템 탐지, 네트워크 트래픽 분석, 서비스/포트 식별을 위한 데이터 수집

- 트래픽 분석

- 모바일 및 Windows 응용프로그램의 취약점 확인

클라우드 연결 특징

- IP 카메라는 백엔드로 클라우드에 연결

- 카메라가 온라인 상태일 때 연결 유지

- "P2P Cloud" 기능이 기본적으로 활성화됨

- 사용자는 클라우드를 통해 간접적으로 기기에 연결

- 클라우드가 저장소와 연결성 문제를 관리

ip카메라공격 유형

1. 도청(Eavesdropping)

- 해커가 네트워크 레벨에서 전송되는 데이터를 모니터링

- 평문(plaintext) 형태의 정보를 탈취하는 것이 목적

2. 중간자 공격(Man in the Middle, MITM)

- SSL(Secure Sockets Layer) 구현의 취약점을 이용

- 모든 통신을 해커의 시스템으로 리다이렉트

- 네트워크 트래픽을 읽을 수 있는 형태로 감시

3. 종단 공격(Man at the End, MATE)

- 물리적 기기의 소프트웨어나 하드웨어를 직접 조작하거나 검사

- 기기 자체를 물리적으로 공격

4. 악성코드 공격

- 네트워크의 특정 부분을 타겟팅

- 전체 시스템을 손상시킬 수 있는 코드 프로그래밍

5. Wi-Fi 스니핑

- 라우터 키를 찾아내어 신뢰할 수 있는 구성원으로 위장

- 네트워크 내의 모든 기기를 제어하는 것이 목적

6. 앱 개발자를 통한 공격

- 스마트폰 앱에 트래커 삽입

- 악성 소프트웨어 설치

- 정보 유출 가능성

7. 제3자 위협

- Amazon과 같은 비디오 스트리밍 플랫폼

- 데이터 분석 서버들이 사용자 프라이버시에 영향

추가적인 위험

- 해킹이나 무단 접근 후 DDoS 공격에 활용될 수 있음 (미라이 봇넷)

정보 수집

- 시스템에서 작동하는 기기들의 수와 유형을 파악하는 것이 목적

Netdiscover 도구

- Kali Linux 명령줄에서 Netdiscover 도구를 실행

- 네트워크상에서 실행 중인 모든 기기들을 탐지하여 표시

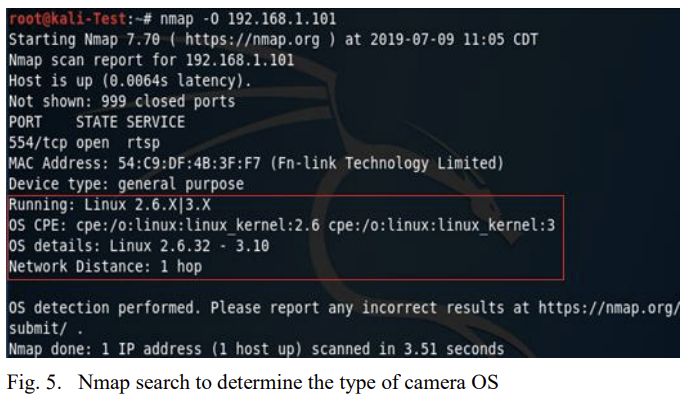

Nmap을 통한 포트 스캔

- 포트 범위 1-65535까지 열린 포트 확인

- 명령어nmap -p1-65535 IP사용

- TCP 포트 554가 열려있음을 확인

- 실시간 스트리밍 프로토콜(RTSP) 서비스가 해당 포트에서 호스팅됨

운영체제 정보 수집

- 추가적인 Nmap 테스트 수행 (nmap -O IP옵션 사용)

- 카메라의 운영체제와 프레임워크에 대한 상세 정보 수집

- 운영체제가 Linux 2.6.32임을 확인

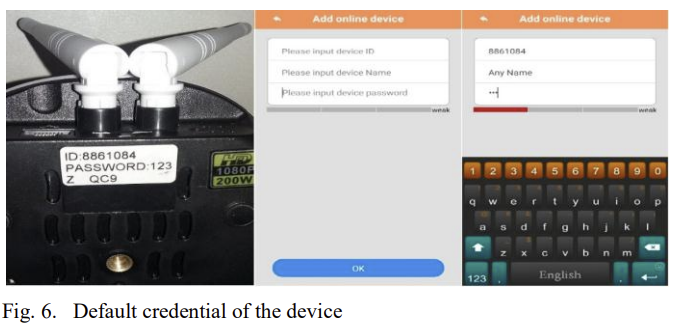

카메라의 기본 인증정보 분석

P2P 클라우드 기능의 취약점

- P2P ID와 카메라 비밀번호로 작동

- 기기 뒷면에 기본 정보가 기재되어 있어 취약

기본 ID = 886244

기본 P2P 비밀번호 = 123

YYP2P 안드로이드 앱의 문제점

- 온라인 기기 추가 페이지를 통해 기본 인증정보만으로 실시간 영상 접근 가능

- 기본 P2P 비밀번호가 유일한 인증 수단

- 클라우드의 다양한 ID를 조사하는 것만으로도 시스템 접근 가능

비밀번호 정책의 심각한 취약점

- 비밀번호 설정에 대한 정책 부재

- 사용자가 기본 비밀번호를 변경할 때 어떠한 제한도 없음

- 단 한 글자나 문자만으로도 비밀번호 설정 가능

- 이러한 취약점으로 인해 봇넷(botnet) 공격에 노출될 위험 존재

보안 위험성

- 약한 인증 정책으로 인해 기기가 안전하지 않은 상태에 놓임

- 공격자들이 기기를 봇넷으로 활용할 가능성 높음

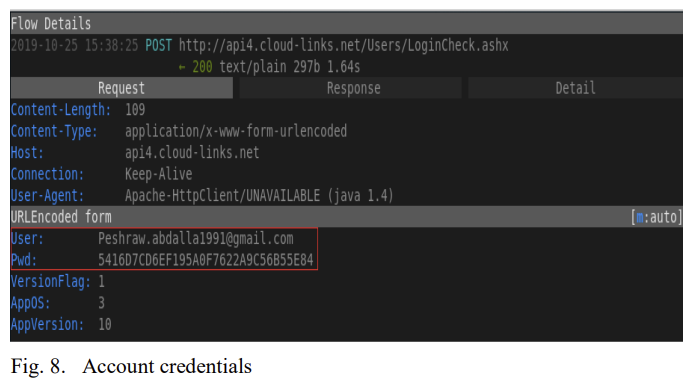

네트워크 트래픽 검사 분석

검사 도구 및 환경 설정

- Kali Linux의 패킷 캡처 소프트웨어 사용

Mitmproxy와 Wireshark 활용

IP 카메라와 스마트폰이 동일한 로컬 네트워크에 연결

- Arpspoof 도구를 통한 MITM(중간자) 공격 시뮬레이션 수행

데이터 전송 과정의 취약점

- 모든 전송 데이터가 평문(plaintext)으로 전송됨을 확인

- 주요 취약 구간

안드로이드 앱과 IP 카메라 간 통신

IP 카메라 서버와 앱 간 통신

IP 카메라와 서버 간 통신

- 인증 정보가 평문으로 서버에 전송됨

보안 위험성

- 평문으로 전송되는 중요 데이터로 인한 보안 위협

- LAN 전체의 보안이 취약한 상태에 노출

- Yoosee 안드로이드 앱의 추가 취약점

Wi-Fi SSID와 비밀번호가 초기 등록 단계에서 평문으로 전송

MITM 공격 시 모든 개인 데이터 노출 위험

인증 정보 노출

- Mitmproxy로 수집된 패킷에서 평문 형태의 인증 정보 확인

- 사용자 정보 노출

사용자명이 평문으로 노출

비밀번호가 MD5로 인코딩되어 있으나 복호화 가능

해시 복호화 도구로 원래 형태로 복원 가능

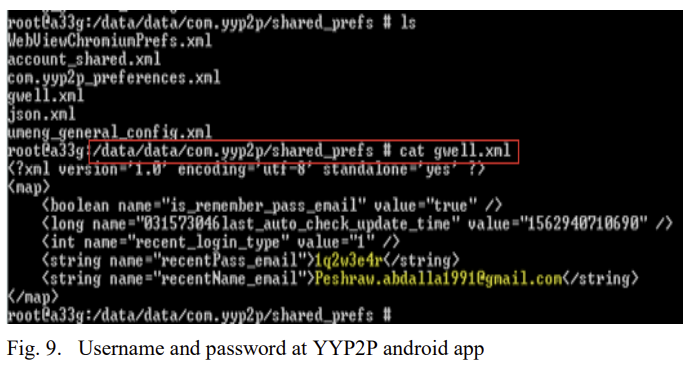

애플리케이션 로그인 인증정보 검사

안드로이드 앱 저장방식의 취약점

- 로그인 정보가 평문 형태로 저장됨

- YYP2P 앱의 인증요소가 노출됨(그림 노란색)

- 디렉토리 경로가 쉽게 확인됨(그림 빨간색)

보안 취약성

스마트폰으로 IP 카메라를 모니터링하는 두 라이선스 앱 모두 취약점 보유

안드로이드 운영체제에서 인증정보가 보호되지 않은 상태로 저장

악의적인 접근 시 사용자 계정 정보가 쉽게 노출될 위험

실시간 스트리밍 프로토콜(RTSP) 분석

취약점 발견\

- Nmap 무차별 대입 공격(brute-force attack)으로 RTSP 링크 발견

- 발견된 URL: "rtsp://device_IP/onvif1"

보안 문제점

- 인증 정보 없이도 실시간 영상 획득 가능

- RTSP 서비스가 취약점으로 작용

- 어떠한 인증 절차도 필요하지 않음

결론

기기 제조업체들은 이러한 보안 취약점들을 해결하기 위한 더 강력한 보안 기능을 제공해야 함

발견된 취약점들에 대한 즉각적인 개선이 필요

주제 선정 이유: 전공 수업 과제 자료 조사 중에 찾은 논문인데 흥미롭고 이해할 수 있어 선정했다.

느낀 점: IP 카메라 해킹에 대해 자세하게 알 수 있었고 브루트포스 공격뿐만 아니라 정말 다양한 공격이 가능함을 알 수 있었다.

'논문 분석' 카테고리의 다른 글

| API 호출 구간 특성 기반 악성코드 탐지 기술 (0) | 2024.11.11 |

|---|---|

| 갤럭시 워치를 중심으로 본 스마트워치 활용 기술유출의 위험성 및 대응방안에 대한 연구 (0) | 2024.10.30 |

| 강화된 안전쿠키를 사용한 웹 응용의 보안에 관한 연구 (0) | 2024.05.29 |

| IoT 환경에서의 네트워크 보안 프로토콜 성능 분석 (0) | 2024.05.15 |

| 스테가노그래피 소프트웨어 분석 연구 - 성능 비교 중심으로 (1) | 2024.05.01 |